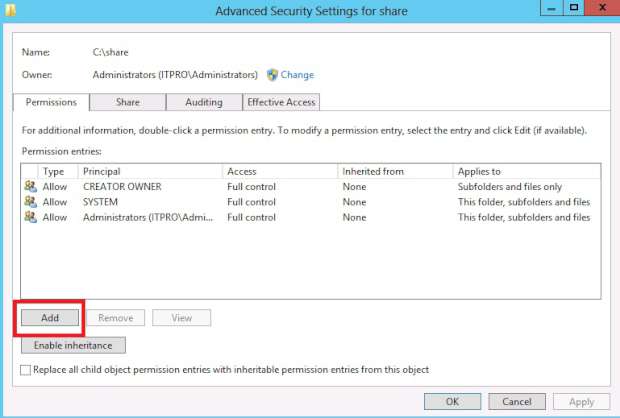

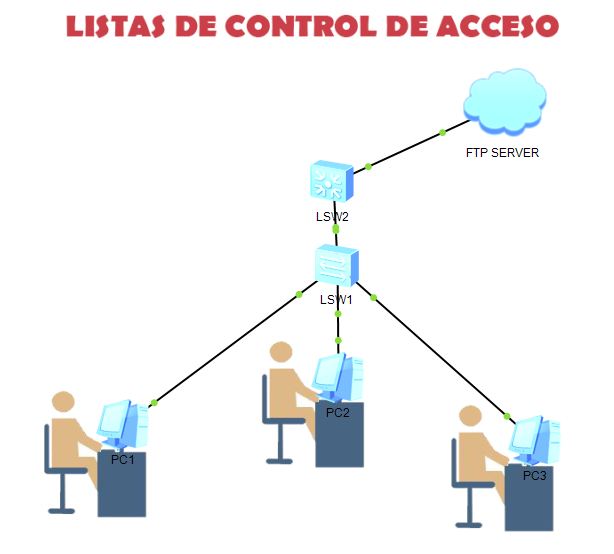

Permisos del sistema de archivos mejor ruta lista de control de acceso android, android, texto, silueta, control de acceso png | PNGWing

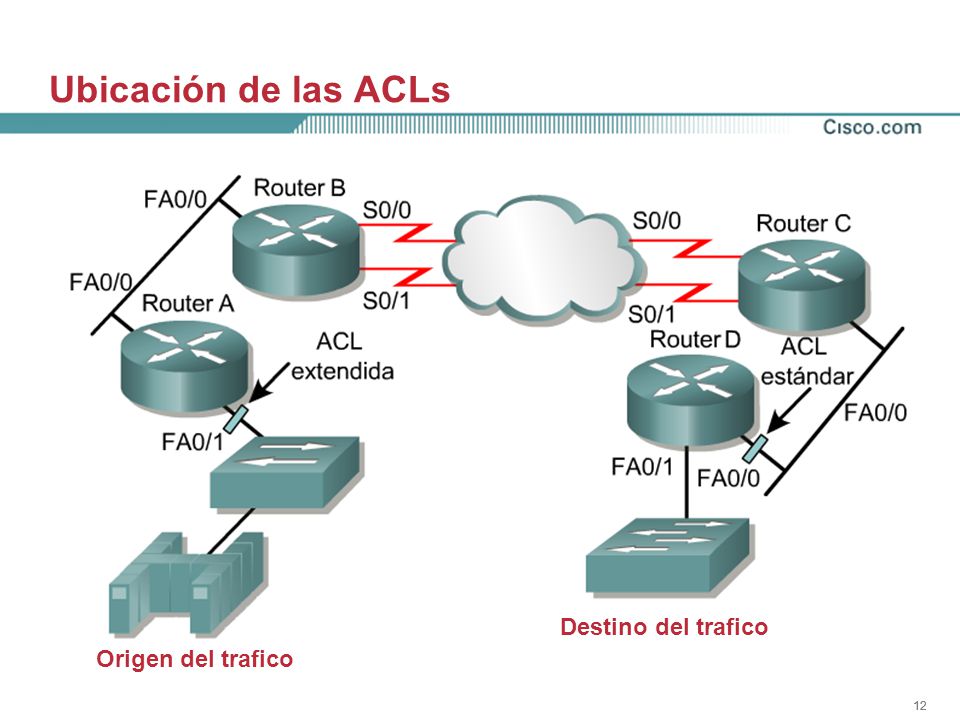

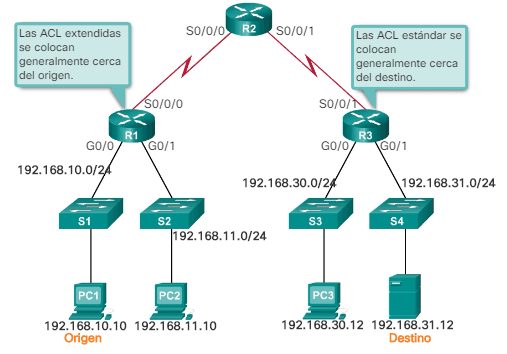

MONOGRÁFICO: Listas de control de acceso (ACL) - Utilización de ACLs en routers | Observatorio Tecnológico

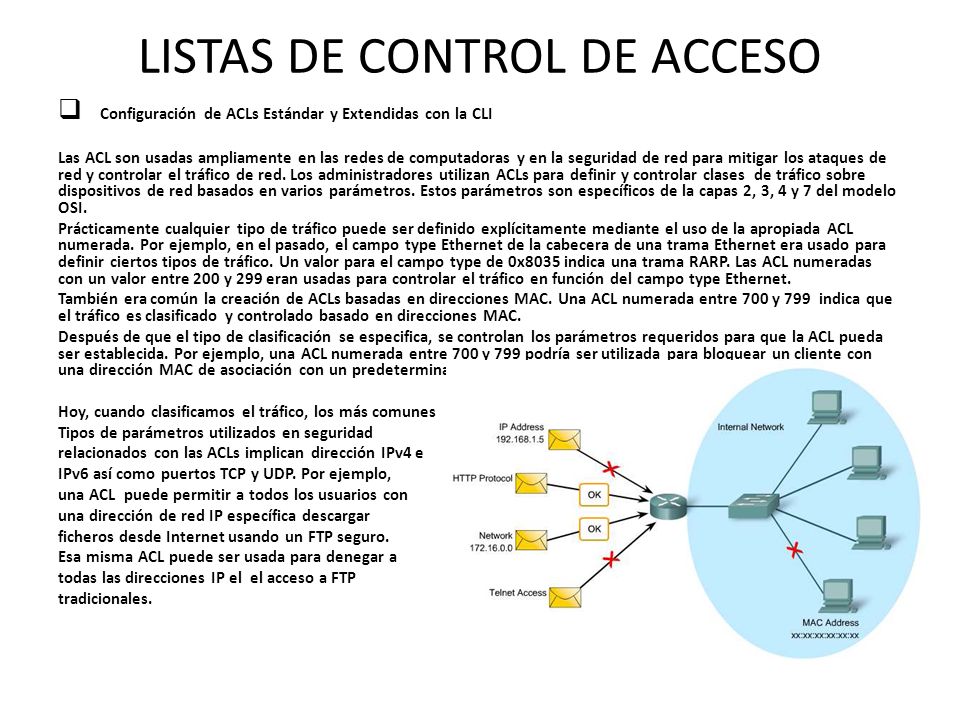

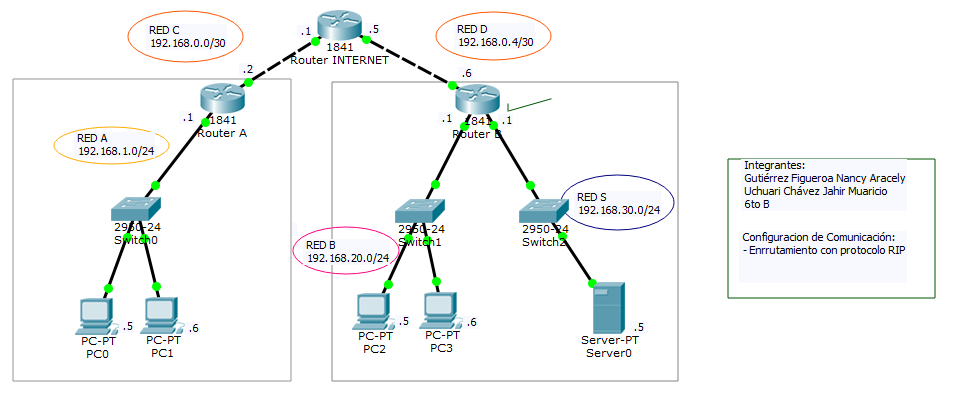

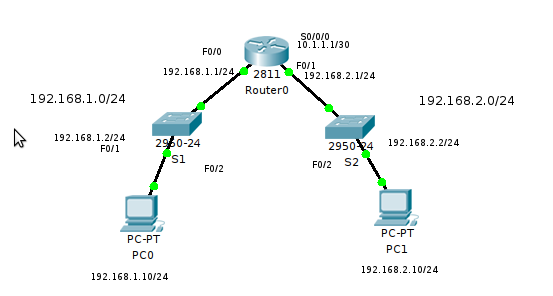

PDF) Practica de laboratorio 5 5 1 Listas de control de acceso basicas | Ehumir Santa Cruz - Academia.edu